Password-Policy - an besten "enforced"

-

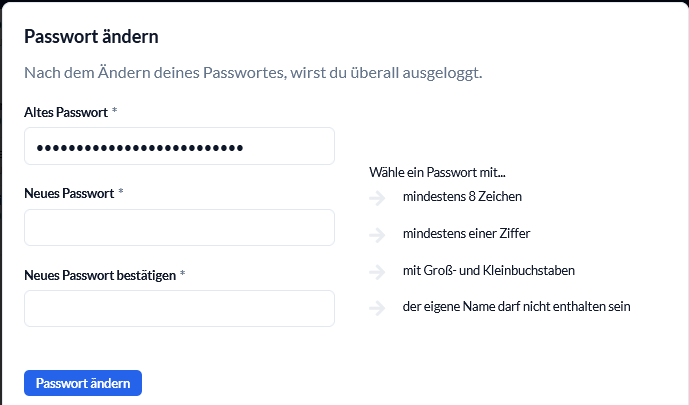

@fhradetzky die gibts es bereits, zwar nicht ganz so krass wie du sie vorschlägst, aber Versuch mal dein Passwort zu ändern

-

ah - cool, das wusste ich ja gar nicht:

Wir das denn aktiv enforced - also auch für alte, bestehende und schwache Passwörter, die dieser Richtlinie nicht entsprechen?

Denn das wäre dann absolut ausreichend

-

@fhradetzky nein, das nicht. Aber diese Art Passwörter zu setzen ist schon mehr als drei Jahre im System, somit kannst du eigentlich nur als Admin ein schwächeres Passwort setzen ...

-

Wäre das denn ein großer Aufwand, hier ein bisschen mehr "Steuerbarkeit" zu implementieren?

Ich denke dabei z.B. an...- die User von alten, schwachen Passwörtern auffordern, die (neue) Richtlinie einzuhalten und ein jetzt gültiges Passwort zu vergeben

- die Möglichkeit, nach einer Zeit XY (alle 12 Monate oder so) das Passowrt ändern zu müssen

- die Kriterien der Passwort-Regeln lokal zu definieren (also pro Instanz - und nicht nur zentral)

Wär das nicht im Blick auf die Cyber-Entwicklungen der "Welt um uns rum" ein sinnvoller Invest in die Datensicherheit?

Vielleicht wär der erste Punkt der o.g. auch der wichtigste davon...

-

mindestens ein Sonderzeichen wäre nicht schlecht ...

-

@fhradetzky wäre die Aktivierung der 2FA dann nicht noch einer oben drauf? Bei besonders sensiblen Gruppen (viele Berechtigungen) könnte man die ja erzwingen.

-

Also ich bin ja so gar kein Freund von solcher Art von Passwort-Policies.

Wenn schon, dann sollte man tätsächlich die Entropie in Bits angeben und es dem Benutzer selbst überlassen, wie er sie erreicht (ggf. mit Tipps, wie man sie erhöht).

Für die kann man eine untere Grenze (tiefer, wenn 2FA) fordern und gut ist.Es macht mich wahnsinning, wenn ich mit meinem Passwortgenerator ein 240-Bit-Passwort nicht verwenden darf, weil "kein Sonderzeichen" (und A!!!!!!!a funktioniert dann dafür).

Noch schlimmer, wenn es eine Maximallänge gibt - was soll das? -

@simon2 Zustimmung, bitte keine Obergrenzen.

Und bitte auch nicht nach xx Zeit ändern!

-

@andy sagte in Password-Policy - an besten "enforced":

@fhradetzky wäre die Aktivierung der 2FA dann nicht noch einer oben drauf? Bei besonders sensiblen Gruppen (viele Berechtigungen) könnte man die ja erzwingen.

Hier ein Request, der bisher nicht sehr populär zu sein scheint, aber den Nutzen von 2FA noch einmal etwas komfortabler macht

https://forum.church.tools/topic/6042/2fa-an-gruppentyp-rolle-hängen

-

@fhradetzky sagte in Password-Policy - an besten "enforced":

die User von alten, schwachen Passwörtern auffordern, die (neue) Richtlinie einzuhalten und ein jetzt gültiges Passwort zu vergeben

Bemerkung am Rande: Ich hoffe sehr, daß es nicht möglich ist, serverseitig herauszufinden, welche User ein schwaches Kennwort haben.

Das würde bedeuten, daß die Kennwörter entweder im Klartext auf dem Server vorliegen oder der verwendete Hashalgorithmus unsicher ist, weil er erlaubt, aus dem Hash wieder den Ursprungstext zu ermitteln.Eine Steuerbarkeit der Paßwortqualität fände ich aber auch gut, aus meiner Sicht sind 8 Zeichen heutzutage zu wenig. Noch besser fände ich allerdings den Vorschlag von @Simon2

Wenn schon, dann sollte man tätsächlich die Entropie in Bits angeben und es dem Benutzer selbst überlassen, wie er sie erreicht (ggf. mit Tipps, wie man sie erhöht).

Für die kann man eine untere Grenze (tiefer, wenn 2FA) fordernErwähnenswert finde ich hier auch den FR zur WebAuthn / FIDO2-Authentfizierung.